Pourquoi la majorité des cyberattaques réussissent ?

Comme le démontrent la plupart des études, l’application d’une série de mesures élémentaires et une réelle préparation aux risques, permettent de se protéger et de surmonter 80% des cyberattaques

Parce que les cybercriminels sont de mieux en mieux équipés et organisés, tandis qu'ils profitent de failles de sécurité basiques chez des victimes qui ont un train de retard et qui sont habités par un sentiment de fatalité.

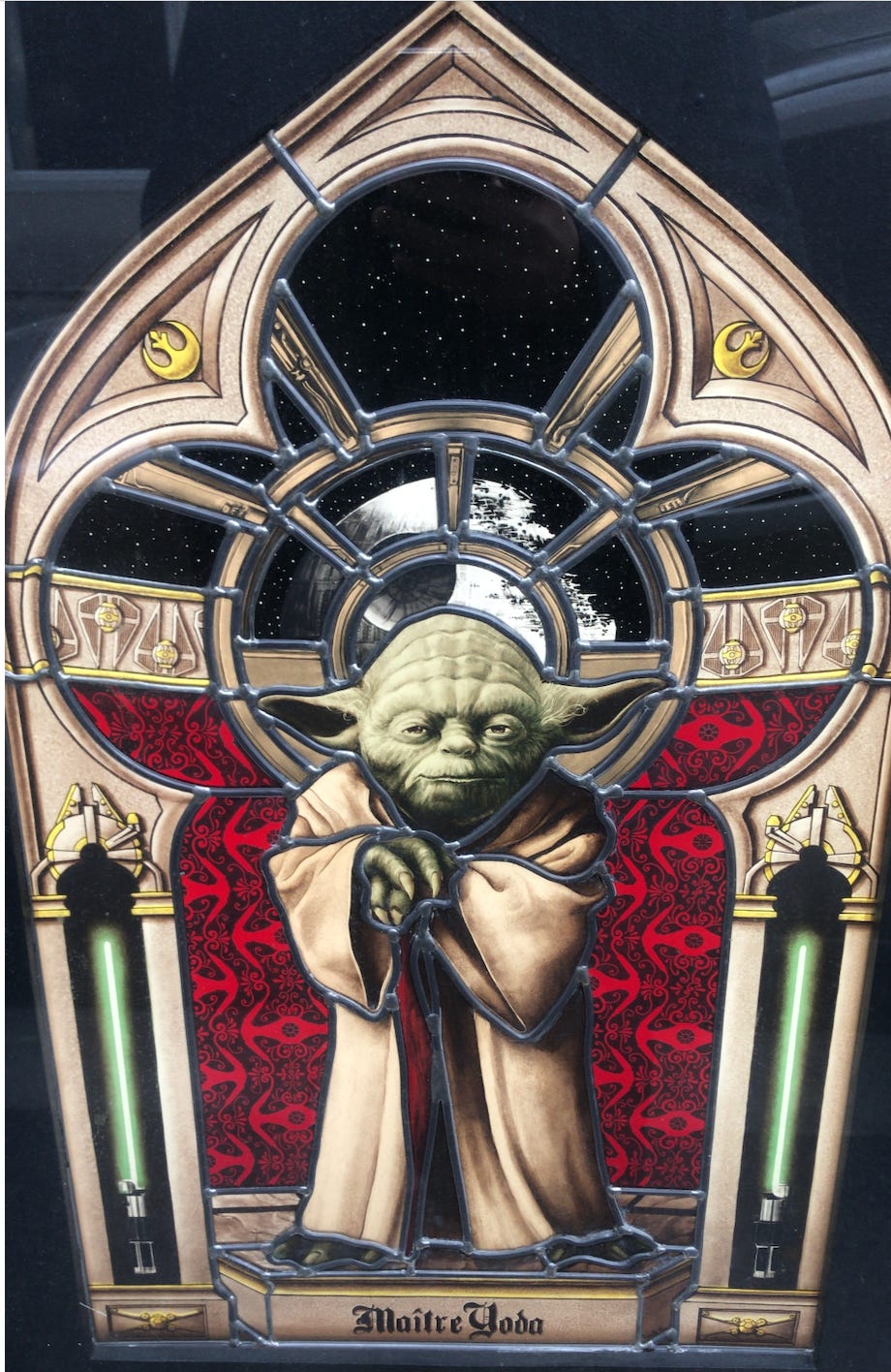

Le camp des « Jedi » semble en effet malheureusement moins bien entraîné (et bien moins conscient du danger) que celui des « Sith », dans la « cyberguerre » que la société numérique traverse.

Ce décalage entre le faible niveau de sécurité informatique des organisations et la détermination des attaquants explique l’explosion des fuites de données.

D’autant plus dans un contexte géopolitique tendu qui fait de la France une cible de choix.

Or, comme le démontrent la plupart des études, l’application d’une série de mesures élémentaires (qui forment une « grammaire essentielle » de la cybersécurité), et une réelle préparation aux risques, permettent aux organisations de se protéger et de surmonter 80% des cyberattaques.

En effet, ne vaut-il pas mieux avoir, lorsque l’on fait face à un cambrioleur, une ceinture de judo verte, bleue, noire, plutôt qu’une ceinture blanche et des bras en mousse ?

C’est en tout cas ce qui a motivé en 2017 la rédaction du guide d’hygiène informatique de l’ANSSI, dont les 42 mesures ont été établies pour répondre à la plupart des vulnérabilités constatées par l’agence lors de ses interventions.

Thomas Gayet, ancien responsable de CERT chez Lexsi (Orange Cyberdefense) et Digital.Security (Eviden), actuellement CEO de l’agence de cybernotation Scovery, en témoigne lui-même d’expérience :

« La plupart des intrusions sont basiques. Sur les 300 interventions que j’ai pu réaliser dans ma carrière, dans 75 % des cas, les attaquants ont profité de failles dans des mesures d’hygiène élémentaire. Et 65 % de ces attaques réussies sont passées par la supply chain. »

C’est à ces deux problématiques qu’ont voulu répondre les législateurs européens avec les directives DORA & NIS2.

Cela tombe bien, c’était justement le sujet d’un débat passionnant entre la sénatrice Vanina PAOLI-GAGIN, Marc-Antoine LEDIEU, Maxence Demerlé, Arnaud Martin & Thomas Gayet.

Retrouvez ma recension de la table-ronde organisée par le Forum InCyber Europe (FIC) :

https://incyber.org/article/cybersecurite-resilience-coeur-transpositions-rec-dora-nis2/